Theo PCWorld, đại đa số điện thoại Android có thể bị hack bằng cách gửi đến một tin nhắn đa phương tiện đặc biệt (MMS), một nhà nghiên cứu bảo mật cho biết.

Joshua Drake, một chuyên gia nghiên cứu của công ty bảo mật di động Zimperium nói rằng, việc khai thác lỗ hổng là đáng sợ khi nói đến số điện thoại nạn nhân.

Ông Drake đã phát hiện nhiều lỗ hổng trong thành phần cốt lõi của Android có tên gọi là Stagefright, được dùng để xử lý, chạy và ghi lại các tập tin đa phương tiện. Một số lỗ hổng cho phép thực thi mã từ xa, và có thể được kích hoạt khi nhận được một tin nhắn MMS, tải về một tập tin video đặc biệt thông qua trình duyệt hoặc mở một trang web có nhúng nội dung đa phương tiện.

Có rất nhiều hướng tấn công tiềm năng, vì bất cứ khi nào hệ điều hành Android nhận được nội dung đa phương tiện từ bất cứ nguồn nào, thư viện nội dung sẽ sử dụng chúng, Drake cho biết thêm.

Các thư viện không chỉ được sử dụng để phát nội dung đa phương tiện, mà còn có thể tự động tạo ra hình thu nhỏ, hoặc trích xuất dữ liệu từ video và tập tin âm thanh như chiều dài, chiều cao, tỷ lệ khung hình, các kênh truyền hình và nhiều thông tin tương tự khác. Điều này có nghĩa rằng, người dùng không nhất thiết phải thao tác với các tập tin đa phương tiện độc hại để lỗ hổng bị khai thác.

Ông Drake không chắc chắn có bao nhiêu ứng dụng dựa trên Stagefright, nhưng ông tin rằng, bất kỳ ứng dụng nào dựa trên nó có thể xử lý các tập tin đa phương tiện trên Android đều sử dụng thành phần này theo cách này hay cách khác.

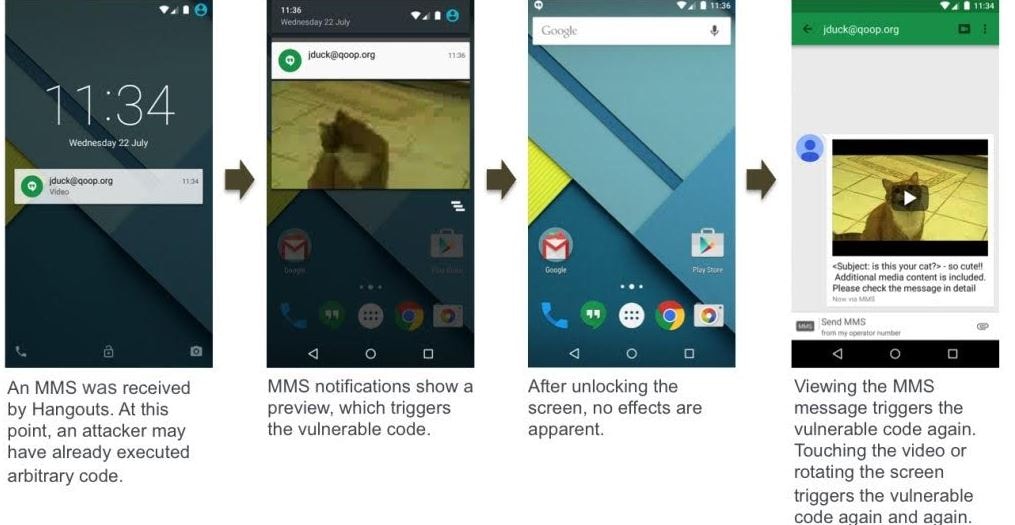

Cuộc tấn công nhắm vào MMS được xem là đáng sợ nhất bởi vì nó không đòi hỏi bất kỳ sự tương tác nào từ người sử dụng, bởi điện thoại chỉ cần nhận được một thông điệp độc hại. Ví dụ, Drake cho biết, kẻ tấn công có thể gửi MMS độc hại khi nạn nhân đang ngủ và chuông điện thoại im lặng. Sau khi khai thác lỗ hổng, các thông điệp có thể được xóa bỏ, do đó, các nạn nhân sẽ chẳng bao giờ biết rằng điện thoại của mình bị tấn công.

Nhà nghiên cứu này đã không chỉ tìm thấy những lỗ hổng, mà còn tạo ra bản vá lỗi cần thiết và chia sẻ nó với Google trong tháng Tư và đầu tháng Năm. Google ngay lập tức xem đây là vấn đề rất nghiêm trọng, và lập tức áp dụng bản vá lỗi cho cơ sở mã nội bộ Android của mình trong vòng 48 giờ.

Mặc dù vậy, theo ước tính của Drake, thì tốc độ cập nhật chậm đã khiến hơn 95% thiết bị Android bị ảnh hưởng. Ngay cả trong số dòng thiết bị Nexus của Google, vốn thường nhận được các bản vá lỗi nhanh hơn so với thiết bị khác, thì chỉ có Nexus 6 đã nhận được bản vá lỗi.

Bản vá lỗi Android có thể mất vài tháng để đến được với tất cả các thiết bị người dùng thông qua giao thức OTA (over-thei-air). Đó là bởi vì các nhà sản xuất phải lấy mã của Google vào kho của mình, sau đó phát triển phiên bản firmware cho mỗi thiết bị của họ, kiểm tra chúng và sau đó làm việc với các công ty phân phối để triển khai bản cập nhật. Các thiết bị cũ hơn 18 tháng thường ngừng nhận cập nhật hoàn toàn, khiến chúng dễ bị tổn thương đến các vấn đề mới được phát hiện một cách vô thời hạn.

Phương thức kẻ gian có thể dùng để tấn công lỗ hổng nghiêm trọng trên Android

Lỗ hổng được tìm thấy bởi Drake ảnh hưởng đến các thiết bị chạy phiên bản Android 2.2 trở lên, có nghĩa là có một số lượng lớn các thiết bị có thể sẽ không bao giờ nhận được bản vá lỗi.

Nhà nghiên cứu ước tính rằng, chỉ có khoảng 20 đến 50% thiết bị Android đang được sử dụng ngày nay có thể vá lỗ hổng mà ông tìm thấy, và sẽ là rất nguy hiểm với 50% thiết bị khác nếu điều đó xảy ra.

Trong một tuyên bố gửi qua email, Google bắt đầu tiếp nhận những đóng góp của Drake và xác nhận rằng, bản vá lỗi đã được cung cấp cho các đối tác.

“Hầu hết các thiết bị Android, bao gồm tất cả các thiết bị mới hơn, sở hữu nhiều công nghệ được thiết kế để tránh bị khai thác lỗ hổng. Thiết bị Android cũng bao gồm một ứng dụng sandbox, được thiết kế để bảo vệ dữ liệu người dùng và các ứng dụng khác trên thiết bị”, Google cho biết.

Sau khi khai thác lỗ hổng, mã độc có thể thực hiện những quyền trong khung Stagefright. Nói chung những kẻ tấn công sẽ được tiếp cận với microphone, camera và các phân vùng lưu trữ bên ngoài, nhưng sẽ không thể cài đặt các ứng dụng hoặc truy cập vào dữ liệu nội bộ của chúng. Ở những phần còn lại, kẻ tấn công sẽ cần một lỗ hổng với đặc quyền riêng để tru cập đầy đủ thiết bị.